前言

我经常在网上听说,哎呀哪一家公司系统被入侵了,哎呀又有哪一个站长的网站被别人弄了,没想到今天吃瓜吃到自己头上了,我发现自己的某个在国外的服务器被入侵。这篇博文记录下整个服务器被入侵的全过程,也留一个警醒。

我是如何发现的

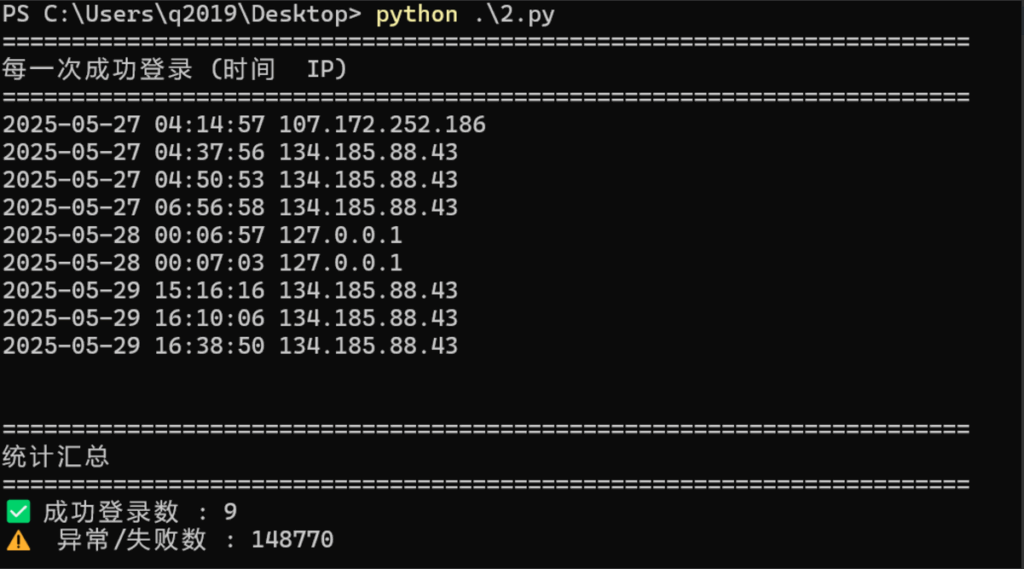

我每隔一段时间会对我购买的所有的云服务器进行补丁的安装以及日志的查看,今天下午我日常巡查一看,嗯?有异常的登录请求?

上面是我一个日志分析的脚本的截图,然后一看,发现了有异常的请求,我本人IP根本不在那个IP对应的地方,明显是有恶意登录请求,然后再到处翻了一下系统,查看了下系统的passwd和shadow命令,结果如下

Welcome to Ubuntu 22.04.1 LTS (GNU/Linux 5.15.0-46-generic x86_64)

* Documentation: https://help.ubuntu.com

* Management: https://landscape.canonical.com

* Support: https://ubuntu.com/advantage

System information as of Mon Jun 2 06:19:02 AM UTC 2025

System load: 0.0810546875 Processes: 114

Usage of /: 70.0% of 19.59GB Users logged in: 0

Memory usage: 49% IPv4 address for docker0: 172.17.0.1

Swap usage: 30% IPv4 address for eth0: 这个信息可不能告诉你哦

* Strictly confined Kubernetes makes edge and IoT secure. Learn how MicroK8s

just raised the bar for easy, resilient and secure K8s cluster deployment.

https://ubuntu.com/engage/secure-kubernetes-at-the-edge

293 updates can be applied immediately.

195 of these updates are standard security updates.

To see these additional updates run: apt list --upgradable

New release '24.04.2 LTS' available.

Run 'do-release-upgrade' to upgrade to it.

Last login: Mon Jun 2 04:29:20 2025 from 127.0.0.1

root@linux:~# tail -10 /etc/passwd

landscape:x:111:117::/var/lib/landscape:/usr/sbin/nologin

usbmux:x:112:46:usbmux daemon,,,:/var/lib/usbmux:/usr/sbin/nologin

lxd:x:999:100::/var/snap/lxd/common/lxd:/bin/false

www:x:1000:1000::/home/www:/sbin/nologin

mysql:x:1001:1001::/home/mysql:/sbin/nologin

eth0:x:0:0::/root:/bin/bash

eth1:x:0:0::/root:/bin/bash

dnsmasq:x:113:65534:dnsmasq,,,:/var/lib/misc:/usr/sbin/nologin

root@linux:~# ^C

root@linux:~# tail -10 /etc/shadow

tcpdump:*:19103:0:99999:7:::

tss:*:19103:0:99999:7:::

landscape:*:19103:0:99999:7:::

usbmux:*:19207:0:99999:7:::

lxd:!:19207::::::

www:!:20156:0:99999:7:::

mysql:!:20156:0:99999:7:::

eth0:$1$VcFD3a$5f7LlYZwdz4NfG0SshP9f0:20234::::::

eth1:$6$VcFD3a$tAiIPnn6nUT6VgjqlrEVbixm3T4sibkMYH.CU3j9.F/BCEa3dC0E8G7MM3KWBR6ciBdRVbtrO6OoE7aCz6pQt1:20234::::::

dnsmasq:*:20235:0:99999:7:::哦吼 一看多出了两个用户 一个叫做eth0 eth1 被配置了登录 我可没设置这两个账户

这不 发现后门了。见鬼了。

到底是怎么被入侵的呢?

所以 这台服务器被入侵已经是既定的事实了,我现在要找到被入侵的原因,这样才能避免出现同样的问题,经过我的查找与分析,我大致还原了被入侵的时间线。

这事情得从5月24日的那一封邮件说起.

三封电子邮件

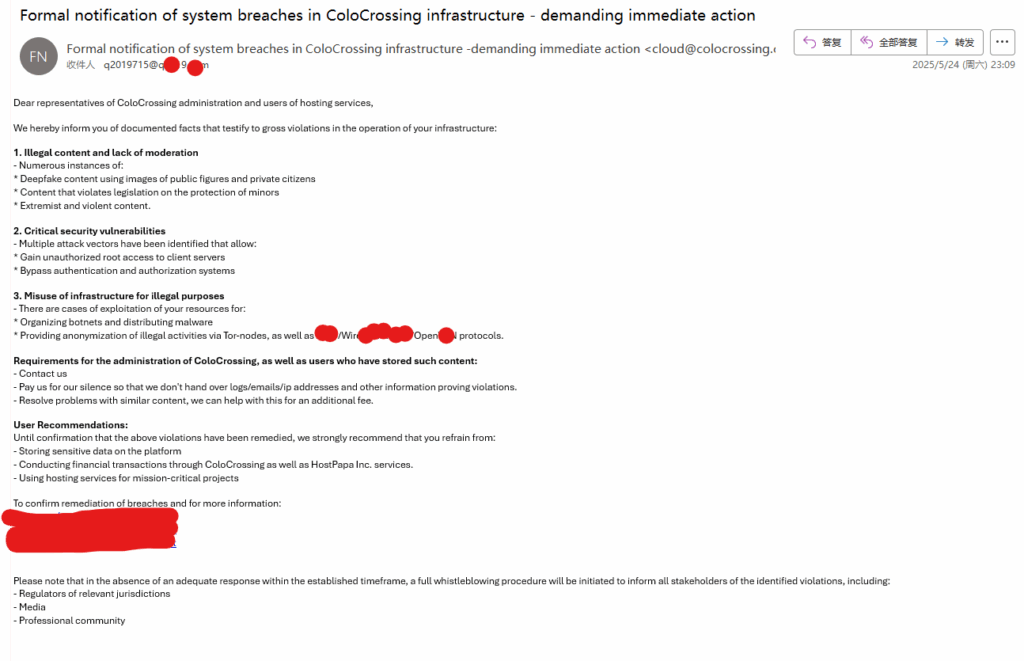

在那天(2025-5-24)中午我我收到了来自我购买云服务器的一个云服务器厂商colocrossing的三封邮件

第一封,来自colocrossing的官方邮箱

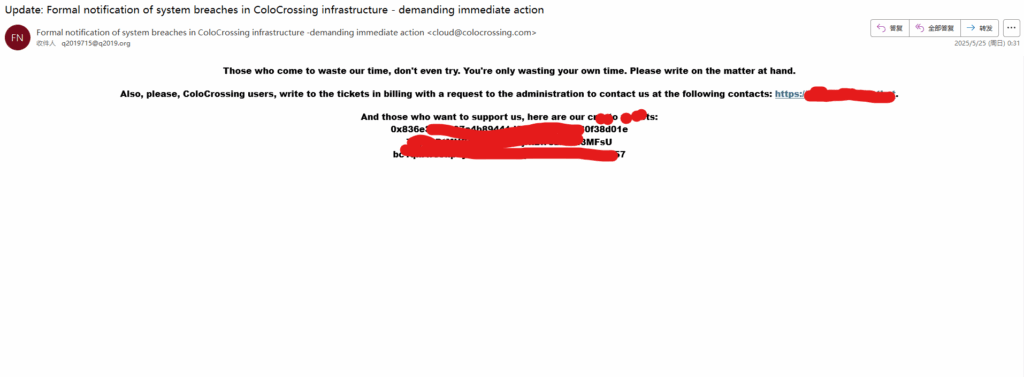

第二封也是来自colocrosing的官方邮箱

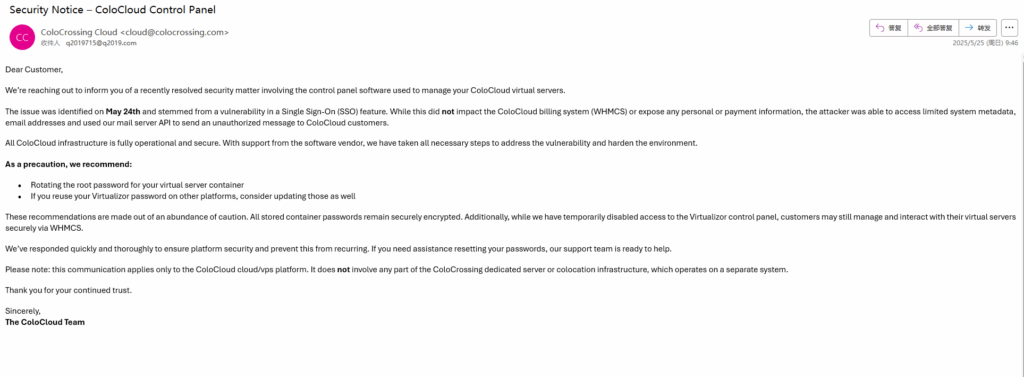

还有第三封邮件

这三封邮件是勒索邮件,第一封大致的意思是 我所购买的云服务器厂商colocrossing被黑了,攻击者说我用的一台服务器有一些不适合的内容(实际上那个服务器我用来存一些不是特别重要的数据的),如果不跟他们聊聊就曝光(实际上没有任何不合适的内容,身正不怕影子歪),然后第二封就是一封警告,要我快一点,第三封则是colocrossing的回复,说是问题已经解决

第三封邮件的翻译如下,其余两封勒索邮件如果感兴趣可以自己点开图片看一看:

========================================

尊敬的客户,

我们联系您是为了通知您一个与您的ColoCloud虚拟服务器管理控制面板软件相关的近期已解决的安全问题。

该问题发生在5月24日,源于单点登录(SSO)功能存在的漏洞。虽然此次漏洞并未影响ColoCloud账单系统(WHMCS)或泄露任何个人或支付信息,攻击者却能够访问有限的系统元数据、电子邮件地址,并使用我们的邮件服务器API向ColoCloud客户发送未经授权的消息。

目前所有ColoCloud基础设施都已完全正常运行且安全。我们已在软件供应商的支持下采取所有必要措施,解决漏洞并加强系统环境的安全性。

作为预防措施,我们建议:

- 更改您的虚拟服务器容器的root密码

- 如果您在其他平台重复使用Virtualizor密码,也请考虑更新这些密码

这些建议出于充分的安全考虑。所有存储的容器密码仍然受到安全加密保护。此外,虽然我们已临时禁用对Virtualizor控制面板的访问,但客户仍可通过WHMCS安全管理和操作他们的虚拟服务器。

我们已迅速而全面地采取措施,确保平台安全并防止此类事件再次发生。如果您需要帮助重置密码,我们的支持团队随时为您提供协助。

请注意:此通知仅适用于ColoCloud云/VPS平台,不涉及ColoCrossing的专用服务器或共置基础设施,这些系统是独立运行的。

感谢您一直以来的信任。

此致,

ColoCloud团队

========================================

总而言之,就是colocrossing的虚拟化控制面板Virtualizor由于SSO登录功能存在漏洞被入侵了,导致了信息泄露,我在收到这一封邮件之后是立即重置了服务器的root密码。并且直到写总结的今天(2025-6-3),colocrossing仍然禁用了他们的Virtualizor面板的访问,如下图,

连环攻破

本来以为事情就是这样结束了,但是根据我后面的调查,这一串的连锁反应还没有结束。后续根据日志排查,即使我更改了root密码 5月27日仍有同机房的ip登录了我的服务器,疑似是通过qemu-agent这个虚拟化程序执行远程命令创建的账号。

这里说明下 qemu-agent是一个运行在虚拟机内部的一个小程序,比如说通过控制台重置密码登功能都是通过这个实现的。

这里是重点,之前说到了colocrossing厂商的VPS的控制面板被入侵了,我本来以为是root密码泄露,但是我修改了root密码,并且我这边一位同学也在这一家厂商购买了云服务器,他一开始就重置了root密码,但是他的服务器也是被入侵植入了后门账号,所以我猜测不是通过root密码泄露来入侵服务器的,我推测 是由于控制面板仍然藏有后门导致下发了恶意的请求到虚拟机中的qemu-agent,进而导致VPS被入侵植入后门。

后续又有几次登录 估计是攻击者将服务器作为跳板了,但是我检查了系统所有的网络连接以及进程,未发现有明显恶意的进程,但是留有了ssh后门。

造成的损失

由于及时发现,以及对应的服务器上没有任何的隐私数据,所以这一次攻击造成的损失就是我一下午的时间用于重装系统。

事后防范

所以,以后防止再出现这个事情,我觉得也就只能尽量选用大厂的云服务器(话说colocrossing本身也不小了吧),然后如果有能力以及条件的话将那些云厂商的一些控制进程能删掉最好,免的被一锅端了。

后记

后面我用工单询问了下,他们给我的回复如同官方的第三封邮件一样,但是帮我重装了我的服务器操作系统。